金手机 1 月 14 日消息,苹果公司在 2024 年 12 月 11 日发布的 macOS Sequoia 15.2 安全更新中,修复了存在于 System Integrity Protection(SIP)功能的漏洞,微软时隔 1 个月披露了该漏洞相关细节。

该漏洞追踪编号为 CVE-2024-44243,可以绕过苹果 macOS 系统的 SIP 安全防护,通过加载第三方内核扩展程序安装恶意内核驱动程序。

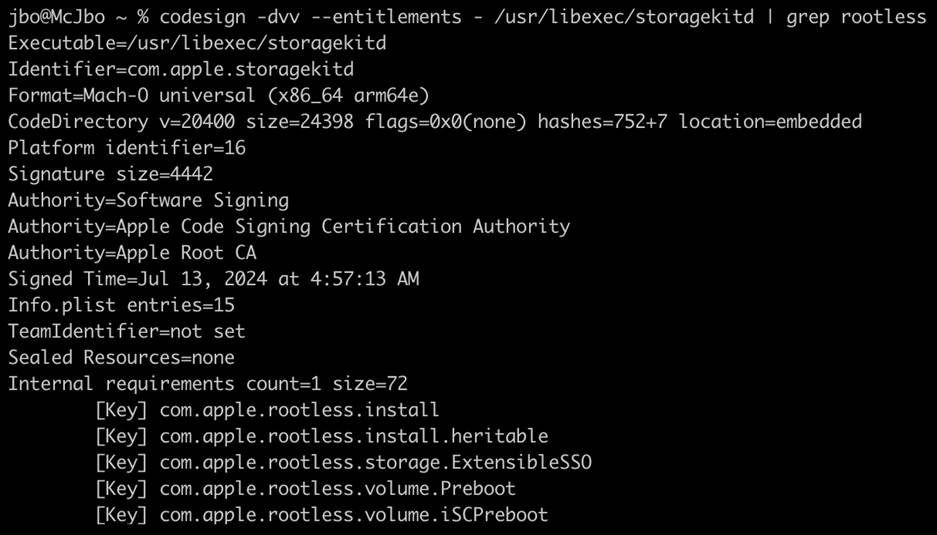

金手机注:SIP,又称“rootless”,是 macOS 的一项安全功能,通过限制 root 用户账户在受保护区域的权限,防止恶意软件更改特定文件夹和文件。SIP 只允许苹果签名的进程或拥有特殊授权的进程(例如苹果软件更新)修改受 macOS 保护的组件。

该漏洞存在于处理磁盘状态保持的 Storage Kit 守护进程中。攻击者需要本地访问权限和 root 权限才能利用此漏洞,攻击复杂度低,需要用户交互。

攻击者成功利用该漏洞,可以绕过 SIP 的 root 限制,无需物理访问即可安装 rootkit(内核驱动程序),创建持久性、无法删除的恶意软件,而且绕过透明度、同意和控制(TCC)安全检查来访问受害者数据。

广告声明:文内含有的对外跳转链接(包括不限于超链接、二维码、口令等形式),用于传递更多信息,节省甄选时间,结果仅供参考,金手机所有文章均包含本声明。